El Manual de Supervivencia del Admin: Un Checklist de Hardening para tus Servidores Web

- Alex De los Llanos Dueñas

- Septiembre 2025

Hay una verdad universal en nuestro mundillo: instalar un nuevo servidor web Apache o Nginx con la configuración que viene de fábrica es como si te dieran las llaves de tu casa nueva y decidieras no cambiar la cerradura genérica que usaron los obreros. Crees que estás seguro, pero en realidad, medio barrio tiene una copia de tu llave. Un servidor recién instalado, sin tocar, es una puerta abierta de par en par con un cartel de neón que parpadea diciendo: "Entrad, por favor".

El proceso de cerrar esas puertas, de reforzar las ventanas y de ponerle un par de cerrojos extra a tu servidor es lo que llamamos "hardening" o fortificación. No es un extra opcional para paranoicos; es el paso más fundamental y crítico que debes realizar antes de que ese servidor vea un solo byte de tráfico de internet. Es la diferencia entre construir tu casa sobre cimientos de hormigón o sobre un montón de arena.

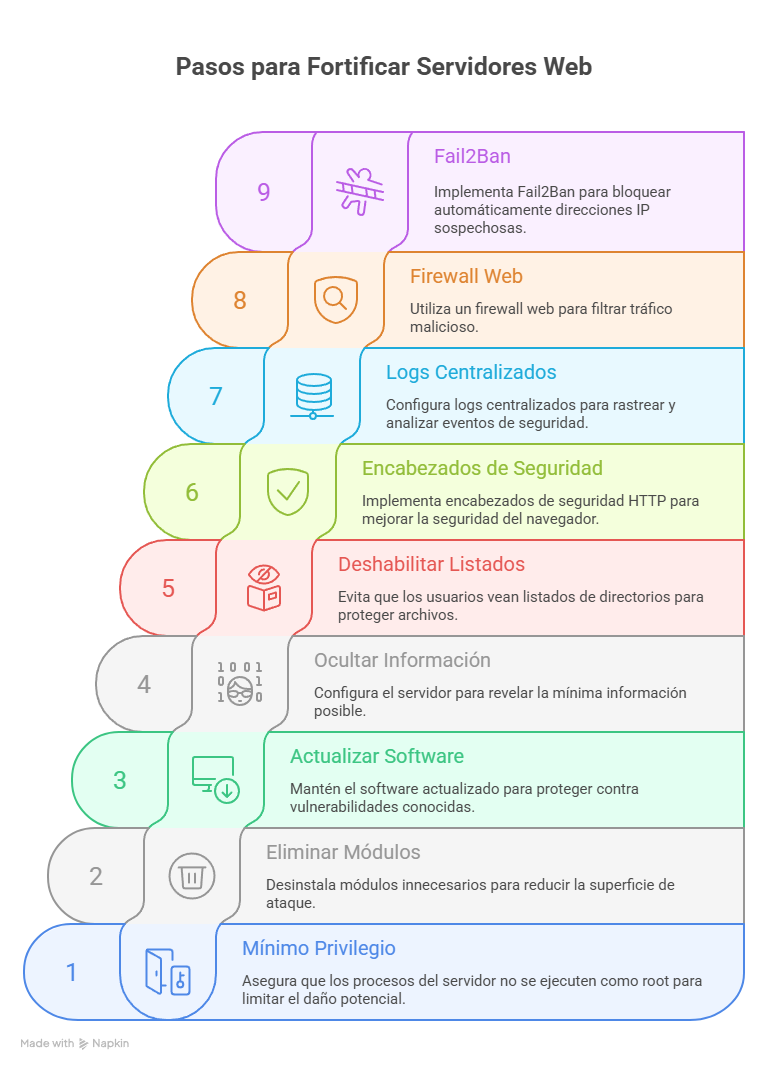

Lo que viene a continuación no es una lista exhaustiva de cada comando posible, sino mi checklist personal, el de las cosas que hago por pura memoria muscular cada vez que despliego una nueva máquina. Son los pasos que marcan la diferencia entre un servidor que es un blanco fácil y uno que, al menos, va a hacer sudar al atacante.

Fase 1: Limpieza y Principios Fundamentales

Antes de tocar una sola línea de la configuración del servidor, hay que ordenar la casa. La mayoría de las brechas ocurren por fallos de base, no por técnicas de hacking de la NASA.

- -El Servidor no es Dios (Principio de Mínimo Privilegio): Jamás, y repito, JAMÁS, dejes que tu proceso de Apache o Nginx se ejecute con el usuario "root" (el superadministrador). Es el pecado capital número uno. Si un atacante encuentra una vulnerabilidad en tu web y consigue tomar el control del proceso del servidor, y este se está ejecutando como root, se acabó. Le has dado las llaves de todo el reino. Lo primero siempre es crear un usuario sin privilegios, con un nombre aburrido como "www-data", que sea el dueño exclusivo del proceso web. Si el atacante lo compromete, estará atrapado en una jaula muy pequeña, sin poder hacer daño al resto del sistema.

- -Tira la Basura que No Usas: Una instalación por defecto de Apache o Nginx viene cargada con un montón de módulos y funcionalidades extra. ¿La cruda realidad? Probablemente no vas a usar ni el 20% de ellos. Y cada módulo que no usas es una posible puerta trasera, una vulnerabilidad esperando a ser descubierta. La regla es simple: si no sabes para qué sirve un módulo, lo más probable es que no lo necesites. Desinstálalo. Si no te hace falta, quítalo de en medio. Cuanto menos código se ejecute, menor será tu superficie de ataque.

- -El Secreto a Voces: ¡Actualiza! Parece una obviedad, pero te sorprendería la cantidad de servidores que veo funcionando con versiones de software de hace tres años. Tener una versión de Apache, Nginx, PHP o de la propia base de datos sin parchear es como salir a la calle en medio de un tiroteo con un cartel que dice "dispárame a mí". Los atacantes tienen escáneres automáticos que buscan constantemente servidores con vulnerabilidades conocidas. No actualizar es el equivalente a dejar la puerta abierta y el tesoro a la vista. Establece un plan de actualizaciones regular y cúmplelo a rajatabla.

Fase 2: Cerrando Puertas y Ventanas en la Configuración

Una vez que la base es sólida, toca remangarse y meterse en los archivos de configuración. Aquí es donde separamos a los administradores diligentes de las víctimas potenciales.

- -No le Digas al Ladrón qué Cerradura Usas: Por defecto, tu servidor web es muy "chivato". En cada respuesta que da, incluye su nombre y su versión exacta (ej: "Apache/2.4.58 (Ubuntu)"). Esto es un regalo para un atacante, que puede buscar directamente las vulnerabilidades para esa versión. Tienes que ordenarle a tu servidor que sea discreto. Busca las directivas ServerTokens y ServerSignature y configúralas para que den la mínima información posible. Cuanto menos sepa el enemigo, mejor.

- -Prohibido Cotillear (Deshabilita el Listado de Directorios): Si un usuario intenta acceder a una carpeta de tu web que no tiene un archivo index.html (o similar), ¿qué hace el servidor por defecto? Le muestra un listado completo de todos los archivos que hay en esa carpeta. Un desastre. Es como si alguien llama a tu puerta y, como no estás, le dejas un listado de todo lo que tienes en casa. Hay que deshabilitar esta "funcionalidad" inmediatamente. Es una simple línea en la configuración (Options -Indexes) que te puede ahorrar muchos disgustos.

- -Ponle un Portero al Navegador (Encabezados de Seguridad HTTP): Esta parte es crucial y marca la diferencia. Puedes darle instrucciones al navegador del visitante para que se comporte de una forma más segura cuando interactúa con tu web. Los más importantes son:

- HSTS (Strict-Transport-Security): Le dices al navegador: "Oye, durante los próximos 6 meses, cualquier comunicación conmigo será exclusivamente por HTTPS. Ni se te ocurra intentarlo por HTTP, porque no te responderé". Corta de raíz un tipo de ataque llamado "SSL stripping".

- X-Frame-Options: Le prohíbes a otras páginas web que metan la tuya dentro de un <iframe>. Esto previene un ataque llamado "Clickjacking", donde un atacante te muestra tu página dentro de un marco invisible en su web para que hagas clic en sitios que no quieres.

- Content-Security-Policy (CSP): Este es el más potente y complejo. Es como si le dieras al navegador una lista blanca de sitios autorizados. "Solo tienes permiso para cargar scripts de mi propio dominio y de Google Analytics. Nada más". Si un atacante consigue inyectar un script desde otro sitio, el navegador simplemente lo bloqueará.

Fase 3: La Vigilancia Activa del Castillo

El hardening no es un trabajo de "configurar y olvidar". Una vez que has construido la fortaleza, necesitas vigilantes en las murallas.

- Los Ojos que Todo lo Ven (Logs Centralizados): Un servidor sin un buen sistema de logs es como una caja negra sin grabación. Si algo pasa, nunca sabrás cómo ha sido. Pero no basta con tener los logs activados. La primera cosa que hace un atacante inteligente cuando compromete un servidor es borrar los logs locales para eliminar sus huellas. Por eso, tienes que configurar tu servidor para que envíe una copia de todos sus registros, en tiempo real, a un servidor de logs centralizado y seguro.

- El Guardia de la Puerta (Web Application Firewall - WAF): Un WAF es un firewall especializado que se sienta delante de tu servidor web y analiza las peticiones en busca de patrones de ataque conocidos (inyección SQL, Cross-Site Scripting, etc.). Es un guardia de ciberseguridad que entiende las tácticas de los ladrones y les para los pies antes de que lleguen a tocar la puerta.

- El Portero de Discoteca Automático (Fail2Ban): Esta es una de mis herramientas favoritas por su simpleza y eficacia. Fail2Ban es un pequeño programa que vigila los logs en tiempo real. Si detecta que una misma dirección IP ha intentado iniciar sesión con una contraseña incorrecta cinco veces en un minuto, automáticamente crea una regla en el firewall del sistema y le prohbe el acceso a esa IP durante un par de horas. Es un portero automático que echa a los borrachos que intentan entrar a la fuerza.

Conclusión

Fortificar un servidor no es un proyecto de un día, es una disciplina. Es una mentalidad que parte de la desconfianza, de cerrar todo por defecto y de abrir solo lo estrictamente necesario. La diferencia entre una instalación por defecto y un servidor bien "hardeneado" son unas pocas horas de trabajo metódico que pueden ahorrarte semanas de caos y un desastre reputacional.

Este checklist es un buen punto de partida. Si quieres una revisión profesional de tus servidores para asegurarte de que no te has dejado ninguna puerta mal cerrada, hablemos.