Indicadores de Ataque (IoA): cuando el verdadero peligro aún no ha comenzado

- Alex De los Llanos Dueñas

- Mayo 2025

En el mundo digital actual, casi todo se resume en una carrera contra el tiempo. No solo para responder a una amenaza, sino para llegar antes de que ocurra. Eso es lo que diferencia una estrategia defensiva cualquiera de una capaz de evitar un desastre real. Y en esa carrera, los Indicadores de Ataque —IoA por sus siglas en inglés— son la herramienta que permite jugar con ventaja.

Durante mucho tiempo, las organizaciones se centraron en buscar rastros después de haber sido atacadas. Archivos maliciosos, conexiones anómalas, procesos que no deberían estar ahí… señales que ya dejaban claro que algo había pasado. Todo eso entraba en lo que se conoce como IoC, los indicadores de compromiso. Servían para reconstruir lo ocurrido, para corregir, aprender y seguir adelante. Pero el daño ya estaba hecho.

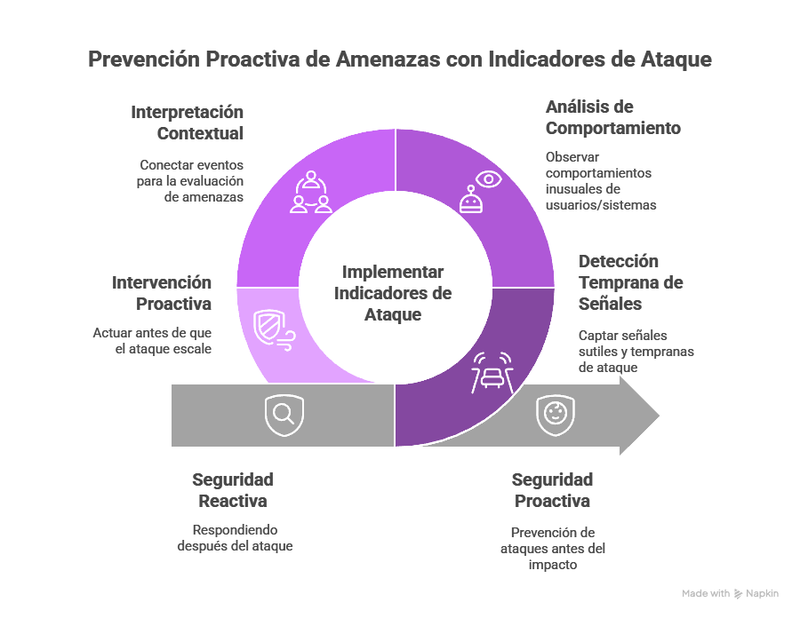

Con los IoA el enfoque cambia. Lo que se busca ahora es captar señales tempranas, muchas veces sutiles, que apuntan a que alguien está preparando un ataque, no a que ya lo ha lanzado. La diferencia parece pequeña, pero en realidad es enorme. Porque detectar algo cuando apenas está tomando forma, cuando aún se puede frenar sin consecuencias, es muy distinto a tener que gestionar las secuelas de una intrusión.

Este tipo de análisis requiere otra forma de mirar. No se basa en firmas conocidas ni en patrones fijos. Se basa en observar comportamientos, en detectar cosas que, fuera de contexto, podrían parecer normales. Pero que, al verlas juntas, activan una alerta que no se debe ignorar.

Antes del ataque: lo que sí se puede ver

Los ataques no son eventos instantáneos. No aparecen de la nada. En la mayoría de los casos, hay fases previas: reconocimiento, pruebas, movimientos laterales, cambios pequeños que pueden pasar desapercibidos si no se presta atención. Lo que hacen los indicadores de ataque es identificar justo eso.

Por ejemplo, si un usuario accede a directorios a los que normalmente no entra, o si realiza acciones administrativas inusuales, eso ya puede ser una pista. Más aún si ese comportamiento se repite en horarios no habituales o desde ubicaciones fuera del patrón. Por sí solos, estos eventos no significan que haya un ataque en curso. Pero cuando se conectan entre sí, la lectura es otra. Y eso es lo que los equipos de seguridad deben ser capaces de interpretar.

Aquí no basta con que los sistemas recojan datos. Hay que saber leerlos. No solo observar lo que pasó, sino entender qué puede pasar después si no se interviene a tiempo.

Ese tipo de análisis no es algo que se automatice del todo. Se puede contar con herramientas muy potentes para monitorizar, para clasificar comportamientos, para alertar. Pero al final, hay un componente humano que sigue siendo clave: la experiencia, la intuición, el conocimiento de cómo se comporta un sistema cuando está bajo presión.

Los IoA, cuando se entienden bien, no solo protegen. Dan contexto. Permiten anticipar, dar un paso adelante, cortar un proceso que aún no ha hecho daño, pero que apunta claramente en una dirección peligrosa.

Lo más interesante de este enfoque es que no se trata de predecir lo imposible. Se trata de ver lo que está ahí, aunque aún no haya explotado. De no esperar a que los sistemas digan “estamos comprometidos”, sino de reconocer que algo se está gestando y actuar con tiempo.

No hay margen cuando ya es tarde

Hay una diferencia enorme entre contener un ataque en su fase inicial y tener que hacerlo cuando ya ha alcanzado su objetivo. En el primer caso, muchas veces basta con aislar un dispositivo, reforzar un control o modificar un acceso. En el segundo, la recuperación puede tardar semanas y afectar al funcionamiento completo de la organización.

Cuando se trabaja solo con indicadores de compromiso, el margen de reacción es mínimo. Todo lo que se hace es en respuesta a lo que ya ha sucedido. Se busca el origen, se trata de entender por dónde entró el atacante, qué impacto tuvo, qué se puede restaurar. Y aunque eso es necesario, ya no es suficiente.

Los IoA permiten algo más útil: prevenir. Dan la posibilidad de intervenir cuando todavía se puede. Incluso si se equivocan de vez en cuando, el coste de actuar con antelación siempre será menor que el de no haber hecho nada.

Este tipo de anticipación cambia también la forma en que se entiende la ciberseguridad dentro de las empresas. Deja de ser algo puramente técnico, y empieza a formar parte de las decisiones estratégicas. No se trata solo de proteger el sistema, sino de proteger la continuidad operativa, la confianza de los clientes y la reputación.

Trabajar con indicadores de ataque exige recursos, sí. También exige formación y coordinación entre equipos. Pero lo que se gana a cambio es una capacidad real de respuesta, algo que en muchos entornos se ha vuelto esencial.

Porque hoy nadie duda de que los ataques son cuestión de tiempo. Y cuando eso se asume, lo único que queda por hacer es prepararse para detectarlos lo antes posible.

Conclusión

Los Indicadores de Ataque no buscan evidencias del pasado. Buscan pistas del presente que, si no se entienden a tiempo, se convierten en problemas del futuro. Y en un entorno donde cada segundo cuenta, esa diferencia es más que técnica: es operativa, reputacional y estratégica.

No se trata de eliminar el riesgo por completo, porque eso no es realista. Se trata de reducirlo, de gestionarlo con anticipación y de actuar cuando todavía se puede evitar lo peor.

Y si tu empresa necesita ayuda para anticiparse a posibles ataques, contacta con nosotros.